Megbolondították a biztonsági eszközöket a netes csalók

Egy újabb trükkös és egyben meglehetősen komplex adathalász támadásra derült fény. Ezúttal is az Office 365 köré építették fel a támadásaikat a bejelentkezési adatok után kajtató csalók.

A Microsoft (korábban Office) 365 elterjedésében a kiberbűnözők is meglátták a lehetőségeket. Már egy jó ideje rukkolnak elő olyan újabb és újabb alvilági kampányokkal, amelyek a Microsoft szolgáltatásának ismertségét igyekeznek kihasználni. Általában a céljuk nem más, mint hogy a megtévesztett felhasználók bejelentkezési adatait (felhasználónév/jelszó) megkaparintsák. Mivel ezek az adathalász támadások mind szofisztikáltabbá, megtévesztőbbé válnak, ezért manapság sok esetben már valóban nem könnyű technológiai eszközökkel felvenni a küzdelmet a csalókkal szemben. Mindez pedig azt is jelenti, hogy a felhasználók biztonságtudatosságának szerepe mind inkább felértékelődik.

A legutóbbi csalássorozatot a Check Point kutatói fedték fel, akik részletesen elemezték a támadásokat. Kiderült, hogy globális akciókról van szó, amelyek 43 százaléka európai felhasználókat érintett. A támadások során az elkövetők számos trükköt vetettek be annak érdekében, hogy a technológiai védelmen áthatolhassanak. Sajnos ez sokszor sikerült is számukra. A többlépcsős támadásokkal ugyanis sok biztonsági mechanizmus nem tudott megbirkózni.

Támadások több lépésben

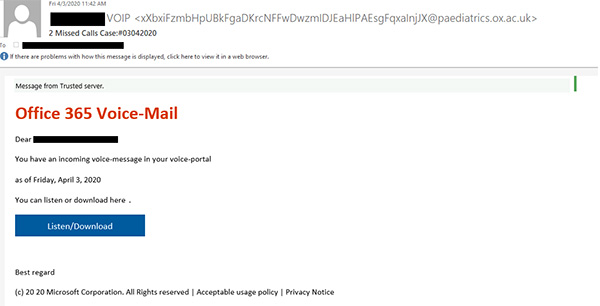

Az adathalászok első körben egy olyan e-mailt állítottak össze, amely látszólag az Office 365 szolgáltatásokhoz kapcsolódott. Az állt bennük, hogy a felhasználónak hangüzenete van, amit a levélben szereplő gombra történő kattintással tud meghallgatni. Az első megtévesztő trükk az volt, hogy az elkövetők az oxfordi egyetem egyik SMTP-szerverét hackelték meg, és azon keresztül küldözgették a spamjeiket. Így sok spamszűrőt sikerült átejteniük, mivel a levelek megbízhatónak látszó forrásból származtak. A levelekben szereplő nyomógomb linkje első ránézésre teljesen legálisnak tűnő weboldalra mutatott. Így például a Samsung egyik kanadai weblapjára. Ez a hivatkozás elnavigálta a felhasználókat (és persze a vizsgálódó kutatókat) a Samsung oldalára, ahol azonban egy újabb átirányítás történt. Ekkor derült ki, hogy a levélben szereplő link egy korábbi Adobe Campaign marketingkampány része volt, ezért az URL-ben elhelyezett egyik (p4) paraméter alapján egy további átirányítás történt immár a csalók oldalára. Azonban ezzel nem ért véget a történet, mivel ez az oldal sem a végső állomást jelentette. Ez arra szolgált, hogy kiszűrje azokat a látogatásokat, amelyek nem az adathalász levelekből indultak ki. Ha a linkben nem szerepelt egy megadott karaktersorozat, akkor a Microsoft legális weboldalára került a felhasználó. Ha viszont egy problémás levélből származó karaktersorozat adott volt az URL-ben, akkor a változatosság kedvéért egy további átirányítás történt egy olyan weboldalra, amely a Microsoft bejelentkező felületét másolta. Amennyiben ezen a felhasználó megadta az Office 365-höz tartozó felhasználónevét és jelszavát, akkor azok rögtön a csalók szerverére kerültek. Ez utóbbi trükközés nagyon megnehezítette a csalás felderítését, mivel a "belépő" oldal csak akkor végzett kártékony átirányítást, ha az eredeti URL-lel történt lekérdezés, egyébként semmi ártalmasat nem tett.

Az Adobe Campaign kapcsán nem ez az első ilyen jellegű eset. Azonban a Check Point szerint a nemkívánatos események feltárása után az Adobe hathatós intézkedéseket tett annak érdekében, hogy az ilyen esetek a jövőben elkerülhetők legyenek. Ettől függetlenül ez a támadássorozat is azt mutatja, hogy a csalók egyre összetettebb módszerekkel próbálkoznak annak érdekében, hogy a lehető legtöbb védelmi vonalon átjussanak.

Forrás:https://biztonsagportal.hu/